RAA Retro Active Analysis(レトロアクティブアナリシス)-潜伏リスクを可視化する-

ミリタリーを背景とするサイバー脅威インテリジェンスですが、ここ数年は一般企業でもサイバー脅威インテリジェンスを利用したセキュリティ防御が浸透しており、数多くのセキュリティベンダーから関連のサービスが提供されています。

しかし、それでもなお、世界中でセキュリティ被害は絶えません。

サイバー脅威インテリジェンスを導入するだけでセキュリティインシデントがゼロになる訳ではないのです。

この記事では、サイバー脅威インテリジェンスと組み合わせる事で、よりセキュリティ防御が強固になる「潜伏リスクの可視化」についてご説明します。

サイバー脅威インテリジェンスを既に導入されている組織の方だけでなく、これから導入を検討されている皆様にもぜひお読みいただきたい記事です。

各社が提供する最新のサイバー脅威インテリジェンスを使用した防御でも、被害を完全に防ぐことはできません。何故でしょうか。

これまでのセキュリティソリューションでは、オープンソースインテリジェンス(OSINT)、SNSからの情報、セキュリティベンダーが提供するサービスなどを活用し、「最新インテリジェンスを入手してから後に発生するリスクを減らす」ことを重視してきました。

しかしこれでは、最新インテリジェンスがリリースされる前に感染してしまったマルウェアを見つけることはできません。

マルウェアが侵入したその日に被害にあうことはほとんど稀です。

サイバー犯罪の進化は著しく、使用される戦術も高度化しています。

攻撃を受けるケースも、1社が一度限りではなく、同じ企業が何度も狙われることさえあります。

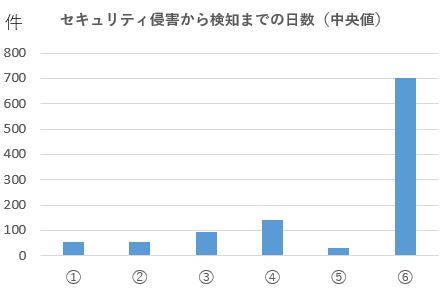

高度な攻撃は、そのための下準備も周到に行われることが多く、マルウェアが潜伏して実際の攻撃のための準備をする期間も数百日という長期に渡ったという事例も数多く存在します。一般的に潜伏期間が短いと言われるランサムウェアでも数十日が普通です。

① 世界全体

② アジア地域

③ アジア地域(ランサム除く)

④ 外部からの指摘で発見

⑤ 内部チームが発見

⑥ 内部チームの17%

FireEye® Mandiant® M-Trends® 2020のデータ引用、グラフはテリロジーワークスにて作成

https://www.fireeye.jp/company/press-releases/2020/fireeye-mandiant-m-trends-2020-report-reveals-cyber-criminals-are-increasingly-turning-to-ransomware.html

ここまで見てきたように、今まで同様のセキュリティ防御では潜在リスクにいち早く対応する事はできません。

これからは、「過去に発生したイベントに対して最新インテリジェンスを適用する」ことが重要です。

THXシリーズは、Terilogy Worxが自社開発する潜伏リスクを可視化するセキュリティソリューションです。

長年にわたり培われたパケットキャプチャ技術により正確に蓄積された通信情報と、外部からの脅威インテリジェンスを融合させるRetro Active Analysisもその一つです。

パケットキャプチャ、ストレージ、フィードマネージャ、解析エンジンから構成されており、発見されたリスクを、パケット分析によってより深く調査できる環境を提供します。

THXが実現するRAAの機能についてご説明します。

✔パケットベースの過去データ収集

モニター対象ノードが行った通信をパケットキャプチャすることで常時蓄積し、このデータを最新インテリジェンスを使用して解析します。

ノードのアクセス履歴を遡及調査できるため、知らずのうちに危険なサイトにアクセスしてしまった可能性をピックアップできます。

✔脅威インテリジェンスの管理・配布機能

外部から入手する脅威インテリジェンスはTHXのクラウドシステムから供給されます。最新情報をインテグレーションする手間がなく、スムーズに導入・展開が可能です。

✔アクセス先ドメインに関する調査の実施

リスクのあるアクセスの可能性をマークされたノードが通信した先のサイトを具体的に調査するための、外部インテリジェンスとの連携機能が提供されます。

これにより、フィードとして提供された脅威インテリジェンスに対するより深い情報を得ることができるとともに、過検知や誤検知の検証を行うことも可能となります。

✔マークされたノードの通信履歴を可視化

感染した可能性のあるノードが特定されたら、そのノードが別のノードや外部ネットワークと通信した状況を調査することが重要です。

蓄積済みの過去の全通信から対象ノードに関する通信を抽出し、C2サーバとの通信やラテラルムーブメントの可能性を調査できます。

✔蓄積したパケットによる詳細調査

パケットからのファイル復元(オプション)で、過去にやり取りされた調査対象のファイルを復元し、Wiresharkなどを用いた詳細調査を実施することが可能です。

潜伏期間のうちにリスクを発見・対処することができれば、最悪の事態を免れることができる可能性が高まります。

外部要因の情報を収集・分析するサイバー脅威インテリジェンスと、内部要因の潜伏リスクを可視化するRAAの2つを組み合わせる事により、組織のセキュリティレベルは一段とアップします。

詳細は下記よりテリロジーワークスまでお問い合わせください。