脅威インテリジェンス(Threat Intelligence)は本当に活用できているのか?

脅威インテリジェンス(Threat Intelligence)はサイバーセキュリティ業界において一つのカテゴリーとして認知されつつあり、今後の成長が見込まれる領域であるのは間違いない。しかしながら、国内における脅威インテリジェンスの導入は他の先進諸国に比べれば遅れている。そして導入している組織においても、その有効に活用するのに苦労しているケースが多々見受けられる。

なぜ脅威インテリジェンスは難しいのか?

実際に筆者が実体験から感じた点を以下にまとめる。

目次

サイバー攻撃への危機感が日本と海外で違う

筆者は米国に親戚がおり、南カリフォルニアのさわやかな気候の下、比較的裕福で安全なエリアに住んでいる。その親戚の子供(5歳の女児)の幼稚園でのHide and Runという訓練を聞いて愕然としたことがある。このHide and Runというのは銃を乱射する不審者が侵入してきたときに慌てずに非難するための訓練である。わずか5歳ですでにこのような事態に備えた訓練を日常的に行っているのが米国という国である。しかし米国が特別なわけではない、日本から一歩外に出れば世の中というのはそういうものである。例えば弊社が取引しているイスラエルの企業などは常に戦時下と言える状況であり、非常に実践的なシステムを開発し運用している。脅威インテリジェンスはそのような社会環境、例えば常に戦争を意識するような環境において軍によって生み出された方法論であり、それがサイバーの世界に適用されたものである。

日本においてはそのような緊迫した場面に遭遇するケースは稀であり、リスクに対する意識が相対的に低く、リスクを可視化し対応するという行動に慣れていない。インテリジェンスをどう活用するべきかという根本的なノウハウが欠如しているため、導入をためらったり、導入してもうまく十分な効果を上げられないケースが多いように思う。日々多くの企業や政府機関がサイバー攻撃の被害者となり、事業継続に支障が生じる場合もあるが、なぜか自組織は狙われないだろうという根拠のない考えを持っている人が多い。しかしサイバー攻撃者から見れば国境は問題ではなく、攻撃できる相手であれば逡巡なく攻撃を行う。サイバーの世界は真にボーダーレスで、仮想通貨などの決済手段が確立されている現在、いつでも攻撃対象となりえるという危機感を経営レベルから担当レベルまで共有できているかが今問われている。

脅威インテリジェンスは敵を知ることから【インテリジェンスサイクル】

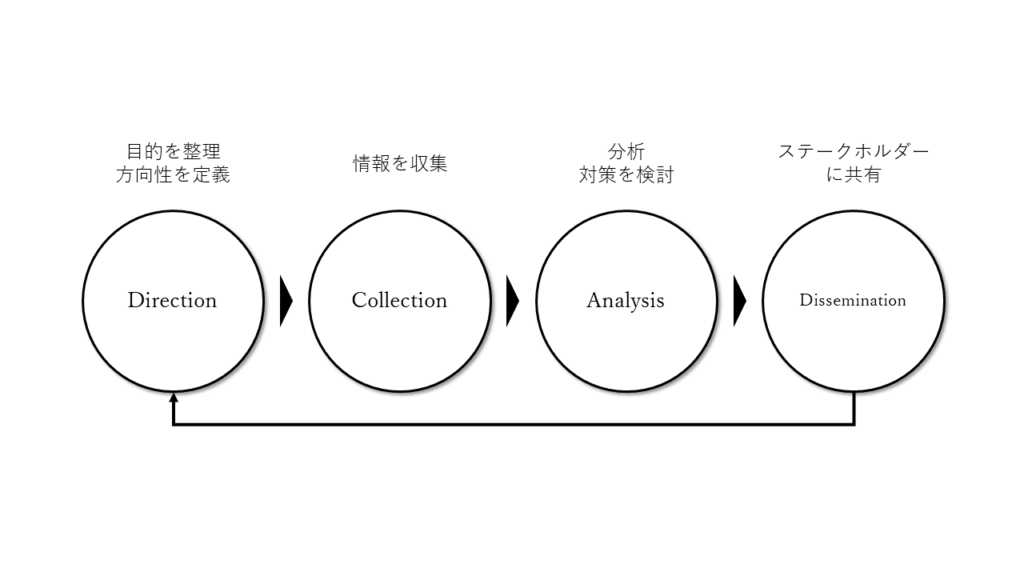

インテリジェンスサイクルとは Direction→Collection→Analysis→Dissemination→Direction…の一連のループである。自組織にとってのリスクは何か?を定義しそのリスクに関する情報をソースから収集、分析、対策を検討しステークホルダーに共有しフィードバックを受けてさらにこのループを継続的に回し続けることである。

これは端的に言えば敵を知るということに尽きると思う。自組織にとっての敵(エンティティ)は誰なのか?サイバー犯罪グループ、APTグループ、ハクティビスト、内部脅威など、各エンティティはそのモチベーション、TTP(攻撃の手法)、最終的な目的が異なる。それぞれのエンティティに関する行動様式、よく使われる攻撃パターン、リスクのレベルを把握したうえで対策を講じるべきである。多くの攻撃者は攻略しにくい相手と思えば他の標的にリソースを振り分けるのであるから、攻撃されやすいポイントを重点的に強化することが最大の投資効果につながるはずである。このインテリジェンスサイクルの考えなしに脅威インテリジェンスを導入しても情報の洪水に飲み込まれてしまう。何を知るべきで、何を知らなくて良いか?インテリジェンスサイクルのループにおいては常にこの点を意識することが重要である。

脅威インテリジェンスへの誤った期待

脅威インテリジェンスを導入すると、例えば自社に対するダークウェブ上のハッカーの攻撃予告、機密情報の漏洩、脆弱性情報の売買などクリティカルな情報が得られると期待するケースが多い。しかしもしそのような情報が多々見つかるとすれば、それはすでに手遅れの状況である。そんな状況を望む人は少ないはずなのに、なぜか脅威インテリジェンスにはそれを期待してしまう。

また脅威インテリジェンスという言葉の定義もあやふやであるように思う。ダークネットの動向調査、オープンソースの情報を収集分析、IPやドメインなどブラックリストのフィード、Yaraなどのルールセットの提供、APTグループのトラッキング、SNSの分析。マルウェアの解析とアトリビューションなどなど。弊社が利用しているツールだけで軽く10は超えてしまう。脅威インテリジェンスを導入すればすべての情報を把握できると誤った期待感を持つことは危険である。

もう一つ感じるのは脅威インテリジェンス、スレットハンティング、インシデントレスポンスというお互いに関連するものの異なるプロセスの整理が明確でなく、自組織内にツールやサービスが乱立してしまい、どの場面で何をどう使うべきかについて各部門間で調整ができていないことである。冒頭に述べた根本的なノウハウを知ることが必要である。

脅威インテリジェンスのコンシュルジュ的な存在に期待

一般のユーザーが自組織に必要なインテリジェンスツールを選定し、運用するのが難しいというのは致し方ない部分もある。脅威インテリジェンスのコンシェルジェ的な存在が必要である。

基本に立ち返り、再度サイバー攻撃について考えてみる。

- 攻撃者の攻撃の意図

- 自組織に脆弱性が存在

- その脆弱性を悪用するツール

サイバー攻撃が成立するためには上記三つの条件が揃うことが要件である。これらの3条件を満たせないようにするのが脅威インテリジェンスを導入する目的ではないかと思う。

まとめ【攻撃者の経済合理性】

アノニマスのようなハクティビストは別として、攻撃者は攻撃対象を明示するケースはほとんどない、そんなことをすれば相手に防御の準備の時間を与えるだけで何のメリットもないからである。サイバー攻撃者は高度に組織化され、手法も洗練されており、経済合理性を重視する。考えてみれば自組織が世界で初めて確認された新しい手法を駆使したサイバー攻撃の被害者になる可能性は低い(政府組織や重要社会インフラ企業は別の話であるが)。

攻撃者はすでに成功体験のある手法を用いて攻撃の対象を広げていくのであるから、それらの攻撃者が好む攻撃対象、攻撃の手法、ツール、脆弱性の情報を収集、分析し自組織の備えを強化することが有効である。脅威インテリジェンスが有効に活用できている組織ではインシデントレスポンスが必要になるような場面は少ないはずであるし、それが高価なサービスを導入する目的である。

弊社は、攻撃者を知ることこそ脅威インテリジェンスだと考えている。リスクチェックがもっと当たり前の世の中になることを望んでいる。そのために、簡易レポートなどリスクチェックに触れる機会の創造をビジョンとして掲げている。ツールの活用ノウハウが浸透し、今の課題解決に繋がることを「Know Your Lisk」というコンセプトで今後も推進していく。