勢いが衰えないランサムウェア攻撃

ランサムウェア攻撃は2021年5月の米国のコロニアルパイプラインや同年7月のKaseya社への攻撃の後、米国をはじめとする各国が取り締まりを強化しているにもかかわらず、勢いが衰える気配がありません。逆に攻撃の範囲が拡大し、日本国内の企業の被害も急増している状況です。

弊社が行った調査によれば、攻撃対象は大手企業に限定されるわけでも、特定の業種に集中しているわけでもありません。中堅企業の方が件数としては圧倒的に多く、ランサムウェアオペレータ(攻撃主体)が攻撃対象としないと宣言している医療機関への攻撃も発生しています。そしてランサムウェア攻撃に対して適切な対応ができない場合、事業継続に対し大きな影響を与え、最悪の場合企業が破綻するという最悪のシナリオもあり得ます。

ランサムウェア攻撃は非常に悪質であり、例えば以下のランサムノート(身代金要求のメモ)を見ればその悪質さが理解できます。

実際のランサムノートに記載されていた内容の一例

- 被害者は法執行機関に連絡してはいけない

- ランサムウェア交渉会社に助けを求めたりしてはいけない

- ランサムウェアのオペレーターは被害者がルールを順守しない場合、次の行動をとる

ー 被害者に対して分散型サービス拒否(DDoS)攻撃を実施する

ー 数週間後に再び被害者を標的にしてそのデータを削除するとともに、

被害者のブランドの評判を傷つけるために従業員やビジネスパートナーに

電話をかける

彼らは執拗に攻撃を継続し、被害企業が身代金を支払うまで諦めません。また、被害企業が破綻しても気にも留めない集団で非常に厄介な存在と言えます。

ランサムウェア攻撃の被害者になったら?インシデントレスポンス5つのポイント

では不幸にもランサムウェア被害の当事者になった場合にはどう対応するべきでしょうか?インシデントレスポンスにはいくつかの重要な項目があり、それを理解すること、そして専門家のタイムリーな支援が得られる環境を準備しておくことが必要です。

インシデントレスポンスを行う上で準備しておくべき5つのポイント

- 技術的な課題、特にバックアップ戦略と残存リスクの把握方法

- データの重要性の理解

- ランサムウェアグループとの交渉のやり方

- コミュニケーション戦略

- サイバーBCP、演習、そして専門企業との関係構築と維持

上記の項目の詳細については英国ナショナルサイバーセキュリティセンター(NCSC)にて800を超えるインシデントに対応したのDougie Grant氏(現NCD社ディレクター)の動画をご参照ください(16分程度)

テリロジーワークスが提供するインシデントレスポンスサービス

当社が提供するランサムウェア関連サービスは(1)プロアクティブな対応を主眼に置いたインテリジェンス+ハンティングのサービスと、(2)インシデントレスポンスのサービスの二つのコンポーネントから構成されます。

(1)Proactive Monitoring:攻撃対象とならないために

お客様のサイバーリスク分析とランサムウェアグループの活動分析(Basic)

- お客様のサイバーリスクスコア評価(四半期ごと、年4回の定点観測)

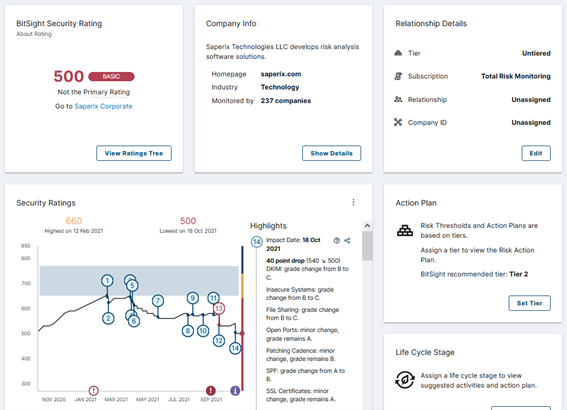

自身が攻撃者から見て攻撃しやすい対象であるかどうかを客観的に評価するためのサービスです。Bitsight社のリスクレーテイングを活用し、企業の総合的なサイバーリスク評価と23のリスクベクターについての脆弱性をレポートします。

- 各ランサムウェアグループの活動分析レポート

このレポートでは過去30日間にランサムウェア攻撃を実行したグループの活動と被害企業についての分析を行います。ランサムウェアグループの活動状況と被害に遭った企業のプロファイルと脆弱性を把握することが被害に遭わないため最初のステップです。この情報はランサムウェアグループが公開するリークサイトおよび弊社のインテリジェンスソースからの情報をもとに作成します。 - サイバーアンダーグラウンドモニタリング

ダークウェブ、ディープウェブ等におけるサイバー犯罪グループの活動状況や多用される脆弱性、IOC、攻撃ツールなどについてのモニタリングを行います。お客様のリスクとなりえるような書き込みや予兆が検知された場合にはアラートを送信いたします。 攻撃者がどのようなターゲットを狙っているか、どのような脆弱性を好んで利用しているか、攻撃ツールは流通しているか、などを把握しタイムリーな対策を行うことで攻撃を未然に防ぎます。

ハンティングとRedTeaming(Optional)

- THXサービス(ネットワーク+エンドポイントのハンティング)

ネットワーク、エンドポイントでのThreat Huntingサービスを提供します。 独自開発のTHX RAA機構によるネットワーク内の潜伏リスク、そしてメモリーフォレンジクスベースのエンドポイントツールにより隠れたリスクを検知します。 - Red Teamサービス

攻撃者をシミュレートしたペネトレーションテストと報告会を実施します。

(2)Incident Response Retainer:万が一の場合に備えて

日本サイバーディフェンス社(NCD社)と提携し、ランサムウェアインシデントレスポンスサービスを提供します。

NCD社に関しては以下のリンクをご参照ください。

https://nihoncyberdefence.co.jp/ja/

このサービスには以下の項目が含まれます。

- 24/7のインシデントレスポンス受付

- 専任の担当アサイン

- 初動までの時間 12時間以内

- インシデントレスポンス対応総時間 10時間

- ログ分析

- IOC分析

- 攻撃ベクターの特定

- 情報窃取の事実確認

- 顧客、取引先への対応支援

- データ漏洩の確認と対応

- 役員会への対応支援

- 法執行機関への報告支援

- 規制当局への対応支援

- OFAC /制裁対象国についての規制違反の回避

- 内部、外部ステークホルダーとのコミュニケーションの支援

このサービスご提供の前提として、インシデントの際の効率的かつ迅速な対応のためにネットワークインフラの状況確認、ログ収集の仕組みなどについてのヒアリングにご協力いただきます。