THXは株式会社テリロジーワークスが独自に開発する脅威ハンティングツールです。ネットワークを流れるトラフィックをキャプチャ・保存し、これを分析することにより従来可視化できなかったリスクを明らかにするためのプラットフォームとして活用することが可能です。

脅威ハンティング(Threat Hunting:TH)とは

THXというソリューションを説明する前に、脅威ハンティング(スレットハンティング[Threat Hunting:TH])についておさらいしておきます。併せて以下の記事もご覧ください。

脅威ハンティングはCTI(Cyber Threat Intelligence)やIR(Incident Response)とは別の概念です。もちろんCTIやIRと密接に関係しています。もう少し具体的に言うと、CTIは脅威ハンティングを始めるためのスタートポイントになりますし、IRはハンティングが成功したのちに実施される対応という位置づけになるでしょう。また、脅威ハンティングはツールそのものを意味していませんし、IoC(Indicators of Compromise)を探すことでもありません。

では何が「脅威ハンティング」なのでしょうか。参考文献から紐解くと、SANSはホワイトペーパー[1]で「守備側のネットワーク内部に潜む敵を探して特定し、そして理解すること」と定義しています。また、MITRE社のホワイトペーパー「TTP-Based Hunting[2]」では「ネットワーク内の悪意のある活動をプロアクティブに検出し調査すること」とされています。ハンティングを実施する主体は人であり、敵がすでに侵入してきていることを前提に、仮説を立ててそれを検証し、可能性を1つ1つ確認することで、敵を認識して被害を最小限に抑えることがハンティングの目的であるということです。従来のツールの検出機構をすり抜けて侵入してきている可能性を、検証を繰り返しながら明らかにしていく作業ですから、未知の脅威を発見することがテーマであるとも言えます(既知の脅威でも防御をすり抜けてくるものはハンティングの対象です)。また、仮説を組み立てるためには既知の情報を組み合わせて新しい可能性を検討することになります。もちろん、全く新しい攻撃もありますから、モニターすることで得られたデータの観測結果から仮説を立てることもあります。

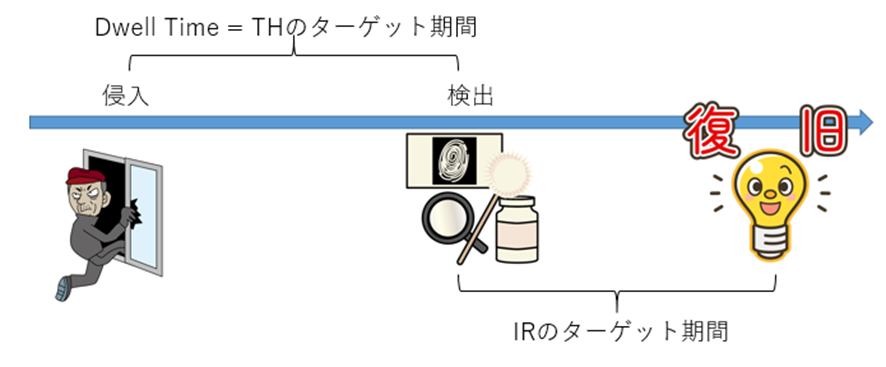

発見することができれば、その後の対処はIRで行うことになります。ですので、敵が侵入してから発見するまでの時間(Dwell Time)を如何に短くするかということも脅威ハンティングの重要な役目です。

また、脅威ハンティングによって得られた新しい知見は、防御をより確実にするための重要な情報源となります。敵のTTP(戦術、技術、手順)を理解し、防御のためのデータベースを更新し、情報を他者と共有することにより、1つの組織だけでなく社会全体のセキュリティレベルを向上させることができるのです。

脅威ハンティングを支援するツールとは

脅威ハンティングを支援するツールにはさまざまな種類があります。既知の脅威についての情報を整理して構造化したデータベースとして構築されたものが、MITRE社のATT&CKフレームワークです。また、各種CTI情報を一元的にまとめて管理するようなツールも脅威ハンティング支援ツールと考えられると思われます。さらに、現在まさに発生している状況(データ)を収集して、上記のような整理された知識との突合せを可能にするようなツールも、脅威ハンティング支援ツールと言えるでしょう。つまり脅威ハンティングを実施するには、知識ベースと現状モニタリングの両方が必要です。テリロジーワークスが提供するTHXソリューションは、Network Trafficに対する現状モニタリングを行うことで脅威ハンティングを支援します。

ここからは、MITREのハンティングを実施する際の手法であるTTP-Based Huntingについて簡単に説明し、その中で具体的なステップの一つに取り上げられている「必要となるデータの決定(Determine Data Requirements)」において、データソースとして利用可能なTHXソリューションの概要について説明します。

MITREのTTP-Based Hunting

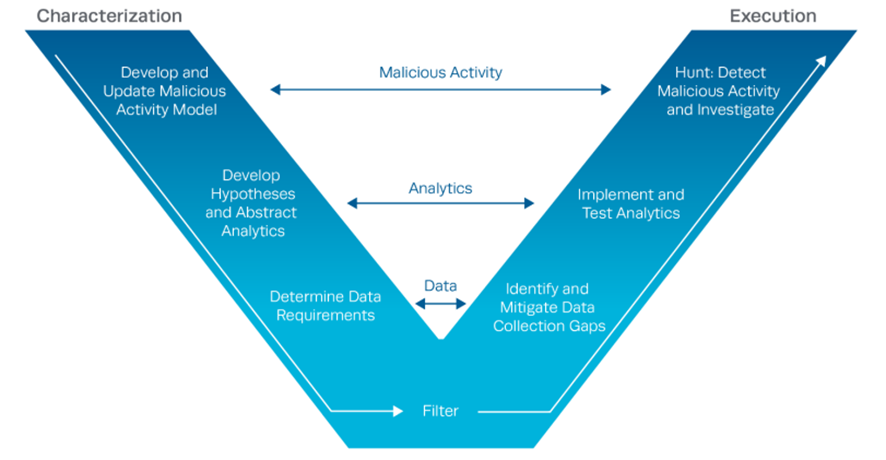

MITRE社が提唱しているTTP-Based Huntingでは、ハンティングの方法を示すために以下のようなV字型のダイアグラムを提供しています。

V字の左半分は「Characterization」であり、

- 敵がどのような攻撃を仕掛けてくるかを示すモデルを構築・アップデートする

- 抽象的な(個別の行動の分析ではなく全体の)分析を実施し、その行動を検出するための仮説を構築する

- 仮説の検証に必要となるデータがどんなデータかを決定する

の3つのステップに分かれます。一方右半分は「Execution」であり、仮説検証の実施を意味します。ここで実施される3つのステップは以下の通りです。

- 既に使える状態のデータソースを確認するとともに、Characterizationで決定した検証に必要なデータソースとのギャップを理解し、不足しているものを準備(あるいは除外)する

- 具体的な検証手法の実装とテストを行う

- 実際に悪意のある活動を検出し調査する

THXシリーズのカバレッジ

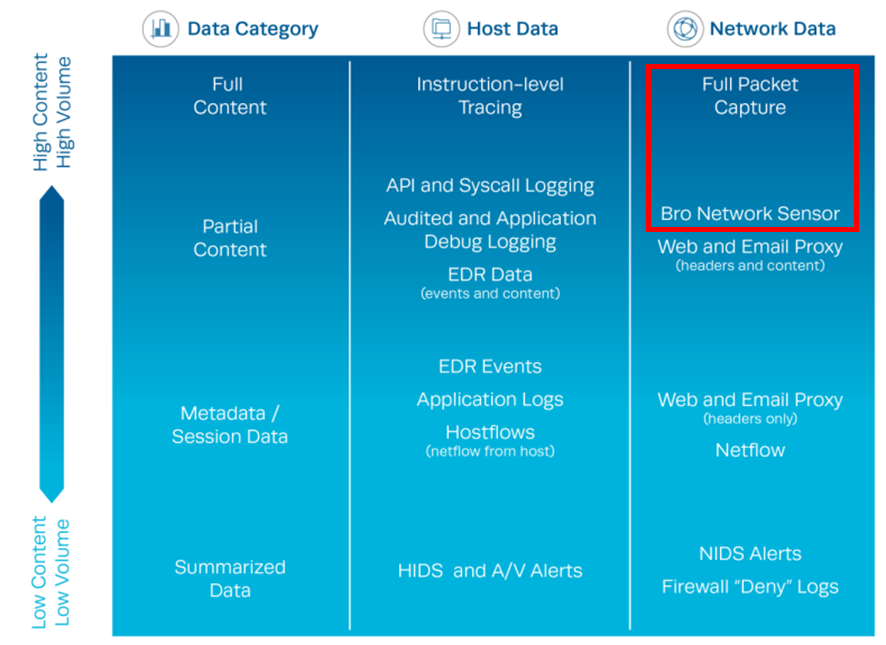

上記のV字モデルの仮説の検証に必要なデータは、多種多様ありますが、TTP-Based Huntingではこれを以下の表のようにまとめています。

この表の中で、赤枠で囲まれた部分のデータを提供するのがTHXの主な役割です。

THXシリーズは脅威ハンティングを支援するために以下のような機能を提供します。

- トラフィックの特性を抽出するためのインデックス及びインデックスに基づく統計情報やメタデータを生成する機能

- 他のシステムへトラフィックのメタデータを送信(POST)するWebhook機能

- ネットワークトラフィックそのものをローデータ(証跡データ)としてPCAP保存する機能

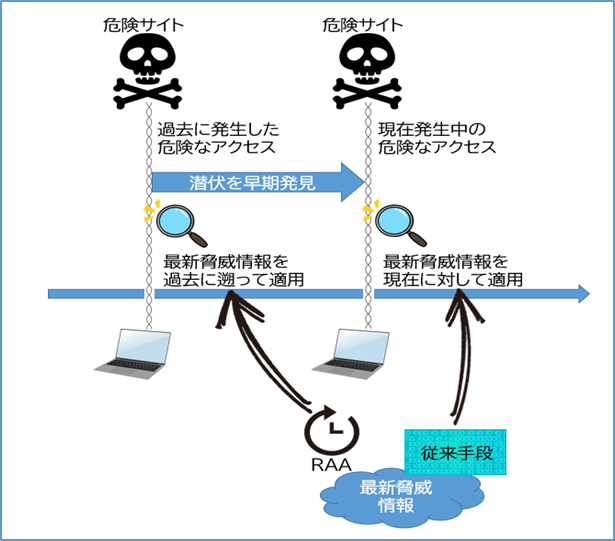

- 過去のトラフィックに対して既知の脅威情報を適用する遡及調査機能

- 収集したネットワークトラフィックから異常な変化(ふるまい)を検出する機能

これらの機能はTHXの各種ソフトウェアコンポーネントまたはその組み合わせによって実現されます。

THXの最大の特長は、ネットワークトラフィックをデータソースとしていることです。ネットワークトラフィックは、MITRE ATT&CKにおいても有用なデータソースの一つとして定義されており、THXシリーズで得られる情報は攻撃者の使うテクニックと紐づけて考えることが可能となります。

また、ネットワークトラフィックをローデータとして長期保存することにより、特定の解釈が行われていない完全な情報を入手することができます。これはフォレンジックの観点から見ても非常に重要な点です。

THXシリーズの構成概要

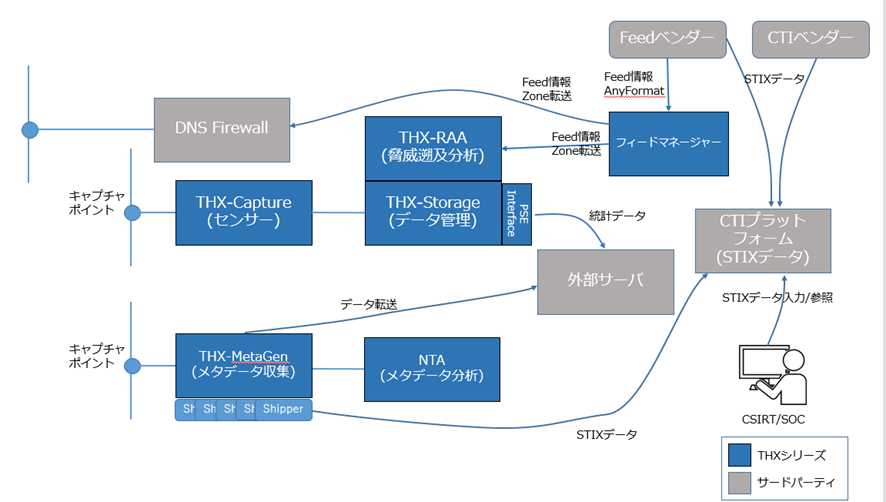

THXのデータソースはネットワークトラフィックであり、コア技術はパケットキャプチャです。 キャプチャしたパケット情報の利用目的によって、ローデータそのものが必要な場合も、メタデータだけを取得することで目的を果たすことができる場合もあります。THXではこの両方のデータソースに対応しています。

THX-Capture/THX-Storage

THXシリーズではキャプチャ機能とキャプチャしたデータの処理・分析を行う機能を分離する構成を採用することにより、キャプチャ性能が損なわれないようなシステムデザインが可能となっています。THX-Captureはキャプチャ機能に特化したセンサーであり、ネットワークに流れるすべてのトラフィックを収集します。トラフィックデータを解析して得られたIndex情報と収集されたローデータは、THX-Storageに送られ、専用の大容量ストレージで保存・管理されます。また、THX-Storageは遡及分析用のRetro Active Analysis(RAA)モジュールを搭載することが可能で、これによって過去のトラフィックデータに対する遡及調査を実現することができます。

THX-MetaGen

一方、トラフィックデータそのものではなく、それらのデータから抽出したメタデータを収集する機能が、THX-MetaGenによって提供されます。THX-Capture/THX-Storageで抽出できるIndex情報に対してより広範囲な情報を取得することが可能であり、これらの情報は独自のShipperモジュールを通して、JSON形式でサードパーティ製品にPOSTすることが可能で、連携サードパーティ製品の代表的なひとつがElasticSearch/Kibanaです。

さらにTHX-MetaGenによって生成されたデータに対して機械学習を適用し、普段の状態からかけ離れた状態を検出することが可能です。一例をあげると、社内LANにおいて普段は互いに通信を行うことがほとんどない端末間で一定以上の通信がある場合、その動きはラテラルムーブメントの可能性として評価される、といったケースが考えられます。

THX-RAA(Retro Active Analysis)

THX-RAAはTHX-Storage上で動作するソフトウェアモジュールであり、THX-Captureで収集され、THX-Storageに蓄積された過去データに対して遡及分析を実現します。ここでいう遡及分析とは、過去において各ノードから要求されたDNSクエリーの内容を抽出し、それに対して最新のCTI情報(DNSフィード情報)を適用することにより、過去においてはリスクがあると判明していなかったが、現時点ではリスクありと判定されているFQDNに対して、過去にアクセスしてしまった可能性をチェックすることを可能にすることを意味しています。この遡及調査結果をトリガーとして、脅威ハンティングの実施を検討することができます。

THX-RAAは複数のフィード情報を利用することができるよう設計されており、各フィードベンダーから提供される情報は、THXのフィードマネージャを経由することによりTHX-RAAで利用可能なデータ形式に自動的に変換され、各THX-RAAに配布されます。複数のフィードを利用することで、遡及調査の精度を向上させ、効率よくリスクを検出することが可能です。

さらに、フィードマネージャはフィード情報をRPZ形式で配布することができるため、既存のDNS Firewall製品へのフィード供給を行うこともできます。

ラインナップ

THXシリーズはテリロジーワークスが開発したソフトウェアを、特定のハードウェアにインストールした状態で提供する「インテグレーションモデル」になっています。ハードウェアの構成パターンは複数種類あり、利用者のニーズに合わせたストレージ容量や利用するソフトウェアモジュールの組み合わせを選択できます。製品ラインナップの詳細についてはお問い合わせください。

免責事項

この記事には現在開発中の製品/サービスの機能が含まれている場合があります。新しいテクノロジーに関する内容は、テリロジーワークスが自社製品/サービスにこれらの機能を搭載することを約束するものではありません。また、製品の機能は予告なく変更されることがあります。

[1] https://www.sans.org/reading-room/whitepapers/analyst/membership/36785

[2] https://www.mitre.org/sites/default/files/publications/pr-19-3892-ttp-based-hunting.pdf