【2021年の予測】日本を標的としたサイバー攻撃

2020年振り返って6つのトレンドで2021年のサイバー攻撃を予測

この度、テリロジーワークスは2020年における日本を取り巻くサイバー脅威の現状を概観し、その傾向の解説と2021年に向けての予測を行うことを目的とし、「日本を標的としたサイバー攻撃:2020年の概観と2021年への予測」と題したホワイトペーパーを公開いたしました。

当記事は、その内容をまとめたものです。2021年のセキュリティトレンドを早めに知りたい方は、是非参考にして頂ければと思います。

なお、ホワイトペーパーは以下のリンクより直接ダウンロードしていただけます。ぜひ当記事と併せてご覧ください。

2020年は新型コロナウイルス感染症の年でした。パンデミックが全世界に広がり、日々の感染者数の増加が国境通過や往来の制限、都市のロックダウン等を引き起こす中で、我々は仕事の面でも私生活の面でも、「新しい生活様式」の導入を迫られました。

昨年一年を通して、多くの企業や個人がその「新しい生活様式」に順応しようと努力していた一方、サイバー犯罪者はその状況を利用し、できるだけ多くの利益を上げるために、悪意ある活動を行っていました。

一般的に、サイバー犯罪者がその標的を選ぶ際に重要視するのは、その標的がどの程度攻撃に対して脆弱かであり、特定の国や企業を特別に標的に選ぶことはありません。一方で、政府等の組織によって支援されていると考えられているAPT(Advanced Persistent Threat)グループは、その目的の達成のために特定の国や産業を選んで攻撃をすることが知られています。例えば、ロシアやイランのAPTグループは、米国や英国に所在する組織を狙うことが多く、中国や北朝鮮のグループは東アジア地域諸国を標的にすることが多い、などです。しかし、このことは、例えば中国のグループがEU諸国を標的にせず、イランのグループが東アジアを標的にしないという事を保証するものではありません。

これらの攻撃について公開されている情報から判断すると、日本並びに日本企業はそれらグループによって真っ先に狙われる標的というわけではありません。しかしながら、オリンピック・パラリンピックが2020年に開催される予定だったこともあり、今年は日本企業が従来よりも様々なサイバー攻撃の標的になるだろうと予想されていました。

オリンピックは昨今の情勢により、幸か不幸か2021年に延期になりました。しかしそのことは、攻撃者の準備期間がその分だけ長くなるという事を意味しています。従って、2021年夏までに行われるであろう、APTグループやサイバー犯罪者を始めとした、様々な脅威アクターによる攻撃に、日本全体で備えなければなりません。

それでは、以下の6つのトレンドについて解説致します。

- COVID-19 関連のフィッシング、詐欺

- 医療機関・研究機関等への脅威

- オリンピック関連

- 重要社会インフラ企業への攻撃

- ランサムウェア

- マルウェア

目次

COVID-19 関連のフィッシング、詐欺

2020年概観

新型コロナウイルス(COVID-19)は、ビジネス活動や私生活での行動を含め、多くの面での変化を我々にもたらしました。例えばビジネス領域においては、リモートでの面談やテレビ会議、テレワーク等が大規模に導入されましたが、多くの場合それは事前準備の少ない中短時間で行われざるを得ませんでした。また、ウイルスについての情報や対処法が不透明な中、人々は不安に苛まれ、できるだけ多くの情報を集めようとしました。

これらの急速な変化とそれに伴う精神的な不安が、サイバー犯罪者に付け入る隙を与えました。彼らは、新型コロナウイルスやテレワーク関連の情報が記載されたファイルやリンクを含むメールをスパム的に拡散し、それらを不安に思う人々を攻撃対象としたのです。

サイバー犯罪者が、その時盛んに議論されている話題を悪用してフィッシングや詐欺行為を働くことは非常によくあることです。彼らはその話題を利用して、メール受信者の感情を揺さぶり正常な判断力を失わせようとします。そして彼らの望む行動、例えば個人情報の入力やマクロ付ドキュメントの開封などをメール受信者に行わせ、目的を達成します。2020年で最も議論された話題は勿論新型コロナウイルスでしょうから、それに伴って関連するフィッシングが増加したことは不思議ではありません。

これらの攻撃の恐ろしい点は、高度なスキルを持った脅威アクターだけでなく、あまり経験のない者でもこれらの攻撃を比較的に実行することが可能であるということです。例えば、フィッシングを行うためのツールセットなどは、GitHub等に「教育目的」でアップロードされている他、在野にはそれらと同等以上の機能を持つだろうフィッシングキットが、大体10ドルから100ドルで売買されています。

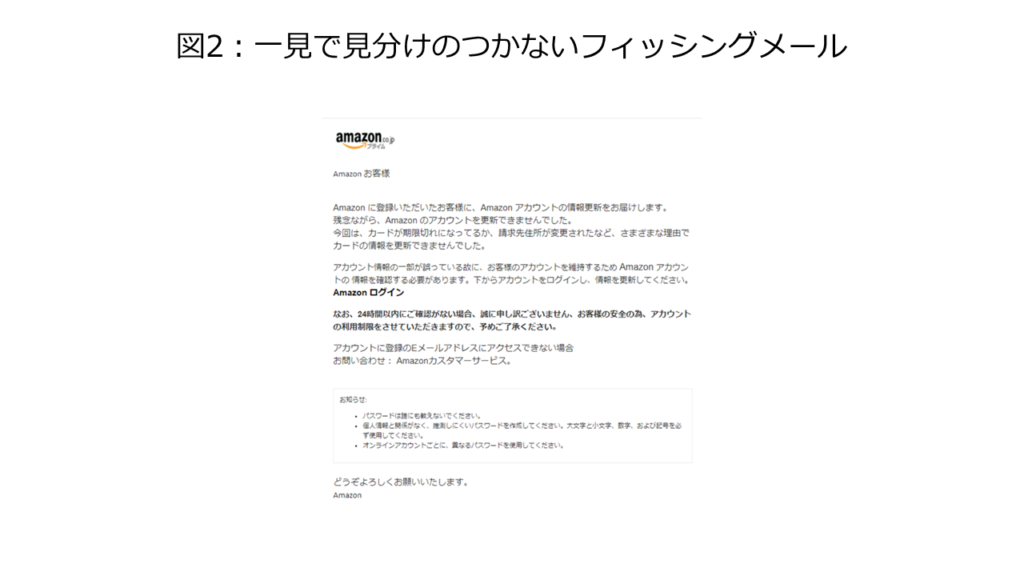

勿論、高度な脅威アクターはその技術を活かし、より判別しにくいフィッシングメールやランディングページを作成します。下の画像の例はAmazonに扮したフィッシングメールですが、日本におけるフィッシングメール対策でよく言われるような漢字や文法の間違いなどは無く、それらの視点からでは非常に分かりづらいものとなっています。

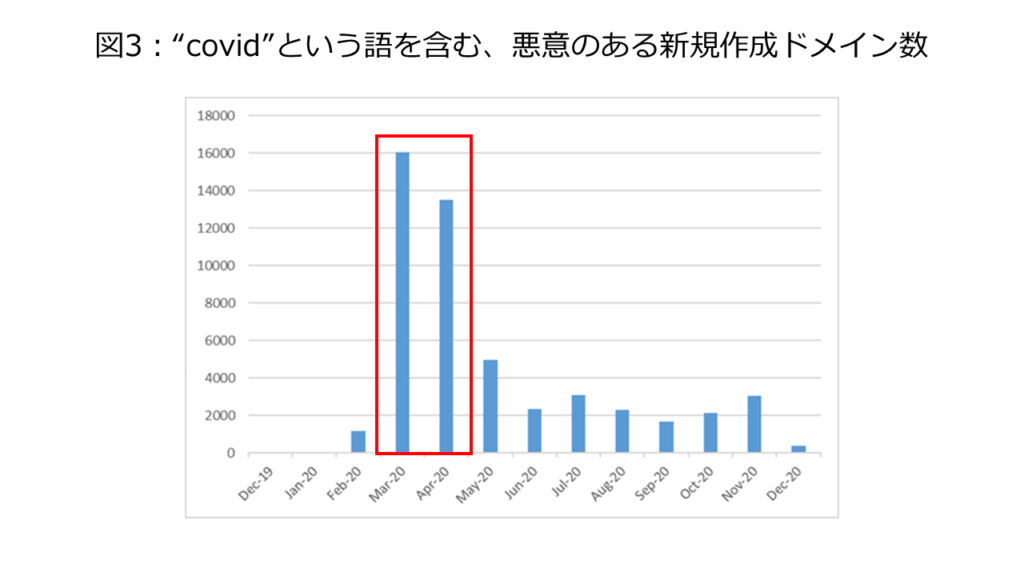

新型コロナウイルス関連の話題がサイバー犯罪者によってどの程度用いられているのか、新規取得されたドメイン数から見てみましょう。図3は、各月に新規登録された、“covid”という文字列を含むドメインのうち、悪意があると判断されたドメインの数を示しています[1]。サイバー犯罪者達はこれらのドメインを用いて、新型コロナウイルス関連の情報、例えば感染予防策や保障、ワクチン等のコンテンツをホストし、人々を引き寄せようとしていたと考えられます 。

[1] DomainTools Irisのデータより作成

数字の増減を見ると、新型コロナウイルスの感染が全世界に広がるにつれて、新規作成されたドメイン数が増加していき、多くの先進諸国で大規模なロックダウンが開始された3月から4月にそのピークを迎えたことがわかります。このグラフを見ると、それ以降の新規作成ペースは落ち着いているかのように見えますが、例えば11月から12月初旬においても、一日約100件の悪意あるドメインが新規作成されています。

コロナウイルス関連のフィッシングを行っているのはサイバー犯罪者だけではありません。今年2月後半から3月中旬にかけて、Mustang Panda[1]と呼ばれるAPTグループが、台湾並びにベトナムに対するフィッシングキャンペーンを行いましたが、そこで「餌」となる情報として用いられたのは新型コロナウイルス関連の情報でした。また、APT41[2]やAPT28[3]といったグループも同様の攻撃を行っていることが確認されています[1], [2]。

[1] Mustang Panda は中国のAPTグループ。

[2] APT41 は中国のAPTグループであり、戦略的情報や知的財産の窃取活動並びに金銭目的の活動も行う。

[3] APT28はロシアのAPTグループであり、ロシアの情報機関GRUの第85 Main Special Service Center が関与していると考えられています。

新型コロナウイルス関連の話題が全世界的であることもあり、ここまでは世界的な動向についての話が殆どでした。そこでここからは、その中でも日本在住者を標的とした新型コロナウイルス関連の攻撃を取り上げ、我々がどのような状況に置かれているかを少し見てみましょう。

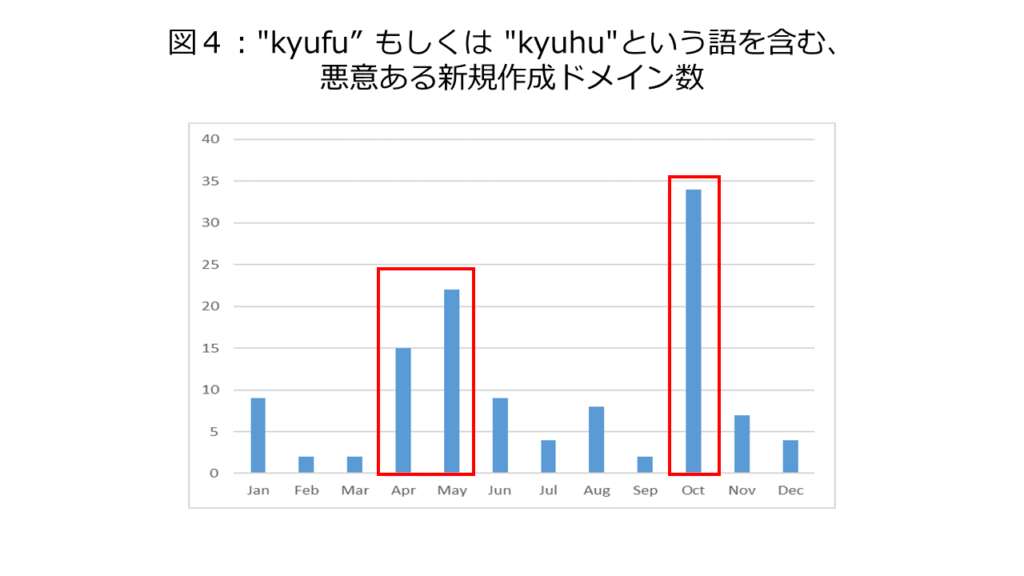

下記のグラフは、”kyufu”あるいは”kyuhu”という語句を含む、悪意ある新規作成ドメインの月別作成数を表したものです。上記の語句によるフィルターをかけることで、お察しの通り、日本政府によって5月後半から10月中旬まで支給された「特定定額給付金」を利用した悪意あるドメインを検知しています。

グラフを見ると分かる通り、大きなスパイクが5月と10月に存在しています。5月のものは給付金の開始時期と、10月のものは終了時期と、それぞれ一致していることがわかります。更に10月には、追加の給付金があるとの噂と、それを悪用して個人情報や口座情報等を入力させるようなフィッシングキャンペーンに対する注意喚起が複数発表されています[3], [4]。10月のほうが5月よりも新規作成されたドメイン数が多い理由の一つは、上記のフィッシングキャンペーンが考えられます。

2021年予測

- シンプルで安価かつ強力な手段として、フィッシングは来年も数多くの脅威アクターによって用いられる。

- 新型コロナウイルスのワクチンについての声明が日本政府によって発表され、広く流布されるに従い、それを利用したフィッシングキャンペーンも増えると予想される。

- 2021年に議論されるだろう主要なニュースやその他トピック等も、フィッシングの「餌」として用いられる。

- それらトピックの具体例としては、オリンピック・パラリンピック関連や、国境や移動等の制限撤廃、コロナウイルスの抗体検査(PCR検査等)などが挙げられる。

医療機関・研究機関等への脅威

2020年概観

新型コロナウイルスが猛威を奮った今年、APTグループの多くが関連情報を窃取しようと医療機関や関連組織への攻撃を繰り返したことが、FireEye, Malwarebytes, CrowdStrikeや他のサイバーセキュリティ企業によって観測、報告されています。

例えばFireEyeによって報告された、年明けすぐの1月6日からAPT32[1]によって行われた攻撃では、当該グループが中国政府の応急管理部並びに武漢の行政機関に対してスピアフィッシングを行い、内部ネットワークに侵入して新型コロナウイルス関連の情報を得ようとしたとのことです。また2月初めには、Patchworkによって同様の作戦が中国政府機関に対して行われています[2] [5]。

上記のように、年初のサイバー攻撃は主に新型コロナウイルスの性質や、他国政府によって隠されているかもしれない情報を窃取するために行われていました。しかしその後、この傾向は、コロナウイルスのワクチン製造に向けたスパイ活動に変化します。

[1] APT32 はベトナムのAPTグループ。

[2] Patchwork はインドのAPTグループ。

8月には、米国保健福祉省が声明を発表し、イラン・中国並びにロシアのAPTグループが、米国に拠点を置く製薬会社並びに新型コロナウイルスワクチンの研究開発・製造に携わる機関を対象にした攻撃を行っていると述べました[6]。

11月終わりには、北朝鮮のAPTグループが英国の製薬会社であるアストラゼネカのシステムに侵入を試みたというニュースも発表されています[7]。アストラゼネカも、新型コロナウイルスワクチンの研究を積極的に行っている企業の一つです。

さらに、IBMが12月に出したレポートでは、輸送に冷却が必要な新型コロナウイルスワクチンの、その冷却サプライチェーンに対するスピアフィッシングを9月から観測していたとのことです。

日本の製薬会社等もこの例にもれず、APTグループの標的となっています。米国や英国のように、特定の企業を対象にした重大なインシデントが一般に報道された訳ではありませんが、CrowdStrikeが10月に発表したところによると、中国のAPTグループが、日本の製薬会社や研究機関を標的にフィッシング攻撃を行っているという事です[8]。

以上のように、2020年は新型コロナウイルス関連の情報をめぐり、政府の支援を受けたAPTグループがその獲得に向けて積極的に攻撃を行ったことが観測されました。

2021年予測

- ワクチンの開発が進むにつれ、その情報を欲するAPTグループを始めとした脅威アクターが、日本の医療機関・研究機関や関係する組織を標的に攻撃を行うことが予想される。

- 攻撃者が内部ネットワークへのアクセスを得る方法としては、フィッシングが今後も最も使われる手法であることが予想される。

- APTグループを始めとした政府の支援を受けた脅威アクターが、偽旗作戦としてランサムウェア攻撃を行う傾向がわずかに見られ、来年にはそのような攻撃が増える可能性がある。

オリンピック関連

2020年概観

新型コロナウイルスの影響で2021年夏に延期された東京オリンピック・パラリンピックですが、それによってオリンピックの重要度が引き下がった訳ではありません。日本政府と国際オリンピック委員会が参加選手や来場者、国民の安全をいかに確保するかを議論する中、サイバー犯罪者たちはいかにイベントを彼らの目的に利用するかを考えています。

過去数回に渡って、APTグループ・金銭目的のハッカーやサイバー犯罪者・またハクティビストらがオリンピックを攻撃の標的にし、情報の窃取やサービス停止、脅迫活動やフィッシング、政治的声明の拡散など、様々な活動をサイバー空間で行って来ました。その流れから言えば、東京オリンピックもまた攻撃の標的になるのは当然と言えるでしょう。

実際に、攻撃の前段階と考えられるサイバー空間での偵察行為が今年10月に観測されています。英国サイバーセキュリティセンター(NCSC)の発表では、APT28と関連があると見られるロシアの情報機関GRUによって、東京オリンピック・パラリンピックのネットワークインフラに対してスキャニング等の偵察行為が行われたとのことです[9]。APT28は2018年の平昌オリンピックにおいて、大規模なサイバー攻撃をオリンピック関係者並びにネットワークインフラに対して行ったグループであると考えられています。具体的に行われた攻撃は、オリンピック関係者を狙ったスピアフィッシングキャンペーンや内部ネットワークへの侵入、そして「Olympic Destroyer」と呼ばれるマルウェアを用いたPCの破壊などです。このAPT28によるオリンピックへの攻撃は、ロシア選手団内でのドーピング問題と、それに伴い世界反ドーピング機構と国際オリンピック委員会によって行われたロシア代表選手のオリンピックへの参加禁止措置への抗議活動の一環であるとの見方が支配的です。2020・2021年の東京オリンピックにおいてもその措置は継続しており、APT28が2021年のオリンピックに対する攻撃の準備を行っている可能性は高いでしょう。10月の観測はそれを裏付けるものです。

また、前回の2018年平昌オリンピックは北朝鮮にも狙われていました。オリンピック開催の数ヶ月前から、北朝鮮のAPTグループの一つであるLazarus Group[1]は韓国に対し大規模なフィッシングキャンペーンを展開しています。この場合の北朝鮮側の動機は、おそらく地政学的なものであると考えられています。従って2021年東京オリンピックの場合も、地政学的動機で他国のAPTグループに標的にされ得るという事を考慮する必要があるでしょう。

しかしながら、オリンピックをその標的にしようとするのは政府の支援を受けたAPTグループだけではありません。ハクティビストや金銭目的のサイバー犯罪者なども、その機会を利用しようと試みるでしょう。ハクティビストに関しては、現在観測されている彼らの行動の中に、オリンピックに関連する動きがいくつか見られます。例えば#BoycottTokyo2020というTwitter上のハッシュタグは、その字の如く東京オリンピックをボイコットすることを推奨し、その運動を加速するために用いられています。ボイコットの理由としては福島第一原発事故絡みや、今回の新型コロナウイルスの話題などが挙げられています。この運動は有名なAnonymousの一部にも支持されており、彼らが過去に日本に対して行った「作戦」のハッシュタグ、例えば#OpKillingBay, #OpNuke, #OpGreenRightsなどとともに拡散されています。下の画像はそういったTwitter上の投稿の一例です。また金銭目的のサイバー犯罪者についても、フィッシングや詐欺行為に旬の話題を取り込む彼らの習性を鑑みると、オリンピックに向けて更に活動を活性化させると考えられるでしょう。

[1] Lazarus Group は北朝鮮に支援されていると考えられているハッカー集団

2021年予測

- 2021年に開催される東京オリンピック・パラリンピックは様々な種類の脅威アクターによって攻撃の標的となることが予想される。

- ロシア選手団へのオリンピック参加禁止措置が解除されていない現状、APT28を始めとしたロシア系APTグループがオリンピックのネットワークインフラ等に対する攻撃を行うことが考えられる。また、来年の地政学的動向によっては北朝鮮や中国のAPTグループも、オリンピックへの攻撃に加わる可能性がある。

- アクティビストやハクティビスト等も、オリンピックという世界の注目が集まる機会を利用して、彼らの主張を広めようとすることが予想される。

- サイバー犯罪者やハクティビストらによって、SNSが彼らの活動に使用される可能性が高い。また、彼らの活動がAPTグループ等によって偽旗として用いられ、さらにそれを利用したフェイク・ニュースキャンペーンなどが行われる可能性がある。

重要社会インフラ企業への攻撃

2020年概観

前節ではオリンピックへの攻撃を論じましたが、オリンピックへの攻撃はオリンピックのインフラ本体にのみ行われるわけではなく、それを取り巻くサプライチェーンや重要社会インフラにまで波及しうるということを言及しておくべきでしょう。オリンピックによって特定の部分に防御のリソースを割いたがために、リソースが薄くなったその他の部分にサイバー犯罪者等が攻撃を仕掛けるということも十分考えられます。

特に、重要社会インフラ企業は政府の支援を受けたAPTグループから、金銭目的のサイバー犯罪者、さらにはハクティビストまで、様々な脅威アクターによって狙われる可能性があります。

2020年に、IPA配下のサイバーレスキュー隊(J-CRAT)が公開したレポートによると、2019年12月から少なくとも2020年8月までの期間、APT10[1]が日本の政府機関を中心にフィッシングキャンペーンを行っていたことが報告されています[10], [11]。また、シマンテックが11月に明らかにした所によると、同グループが様々な業界の日本企業に対して、2019年10月中旬から少なくとも2020年10月初旬まで、断続的に情報の窃取を目的としたフィッシング攻撃を行っていたということです[12]。

サービスを継続的に提供しなければならない重要社会インフラ企業にとって、最も考慮すべき攻撃の一つはDDoS攻撃でしょう。今年2月の、Amazonが史上最高の2.3TbpsものDDoS攻撃を観測したという報告や[13]、8月のニュージーランド証券取引所に対するDDoS攻撃と、それによる数日間のサービス停止から考えて、洗練された脅威アクターの実行するDDoS攻撃は更に洗練されていると考えられます。

また、日本においても、その様な重要社会インフラ企業への攻撃の前準備である、または悪用されると考えうるインシデントが複数観測されています。

11月には、イベント管理サービス等を提供するPeatixの顧客情報が不正アクセスにより流出するというインシデントが発生しました[14]。この件で最大約677万件の氏名、メールアドレスやSSHA方式で保存されたパスワードなどが窃取され、その大部分がDark Web等で閲覧可能となっています。サイバー犯罪者はこのような流出データ等を用いて標的の企業への攻撃を準備することが多いと言われています。この流出の多くが日本人の情報であったこともあり、今回の流出の情報がさらなる被害を生む端緒になる可能性があるでしょう。

また、これも11月ですが、日本の原子力規制委員会がサイバー攻撃を受け、比較的機密度の低い情報が外部の侵入者によって閲覧されたという報道がありました[15]。機密情報へのアクセスはなかったということですが、それでも1200人あまりの電子メールや業務ファイルは、サイバー犯罪者がスピアフィッシングのための情報源としては余りあるものです。

以上のデータ流出も含め、2020年日本では例年以上の数のデータ流出事件が発生しました。それらの流出の一部は、更なる攻撃のための下準備とでも言うべきものであった可能性があります。従って、事件によって流出したデータの持ち主のみならず、その関連企業なども十分に注意を行う必要があるでしょう。

[1] APT10 (Cicadaとも)は中国に支援されていると考えられているハッカー集団であり、日本企業を主な標的としてきた。

2021年予測

- 日本において発生した多大な量のデータ流出事件が、主に日本人や日本企業を標的にした更なる攻撃に用いられる可能性が高い。また重要度やミッションクリティカル性のために、大企業や重要社会インフラ企業が標的となり、流出情報を悪用したスピアフィッシング行為などが行われることが予想される。

- 高度なDDoS攻撃やランサムウェアなど、今年大規模に用いられた攻撃が今後も継続すると考えられる。そしてその攻撃の性質により、可用性が求められている重要社会インフラ企業は格好の標的になる可能性がある。また、それらの一見金銭目的に思われるサイバー攻撃が、APTグループ等によって偽旗作戦として行われる可能性がある。

- DDoS攻撃に関しては、高度な能力を持つアクターからハクティビスト等の比較的洗練されていないアクターまで、様々な脅威アクターがサービス中断を引き起こす手段として用いることが予想される。

- オリンピックシーズンにおいては、通常よりもネットワークトラフィック量が増加することが考えられる。従って、ISPやデータセンター、クラウドサービス単位を対象にした大規模なDDoS攻撃が行われた場合、その増加したトラフィック量も相まって想定以上のパケットを処理する必要が生じる。そのような状況がサイバー犯罪者やハクティビストに利用される可能性がある。

ランサムウェア

2020年概観

ランサムウェア攻撃は、2020年最も注目を浴びたサイバー攻撃と言えるでしょう。ランサムウェアを使用する脅威アクターは新しい戦術や恐喝手段を開発し、また効率的な組織構造を取ることで、より一層企業や組織を脅かすようになっています。

今年行われたランサムウェア攻撃は、かなりの部分が脆弱なRDPサーバもしくはVPNサーバから始まっています。CVE-2019-11510(Pulse Secure社VPNの脆弱性)やCVE-2018-13379(Fortinet社VPNの脆弱性)に脆弱なVPNサーバ、更に適切な設定がなされず、誰でもアクセスできてしまうRDPサーバ等が主な標的となっているようです。この様な侵入経路が広く使われる背景には、新型コロナウイルスに伴うテレワークのあまりにも急速な普及が、企業のIT部門に十分な準備を行う時間を与えなかったことも原因があるでしょう。

更に、ランサムウェアオペレータは、被害者へ身代金を払わせるために新たな恐喝手段を編み出しました。以前取られていた、データを暗号化して人質に取る方法に加え、現在では多くのランサムウェアオペレータがデータ暗号化以前にデータを盗み出し、身代金を払わなければ窃取した情報を一般に公開すると脅す方法を同時に行うようになってきています。すなわち、現在のランサムウェア攻撃は可用性・完全性だけでなく機密性をも脅かし、ランサムウェアへの感染はデータ流出インシデントをも意味するようになりつつあるということです。このデータ暗号化とデータ窃取を同時に行う手法は”Double-Extortion Scheme” (二重恐喝)と呼ばれています。このスキームはMazeと呼ばれるランサムウェアを運営する脅威アクターによって2019年11月に最初に用いられ[16]、現在では計20以上のランサムウェアによって使用されています。

今年に入って、世界的な大企業を含む数多くの企業がランサムウェアの被害に苦しんでいることは、明らかになっている被害状況を見てもわかります。以前と比較しても、ランサムウェア攻撃の数、並びにその洗練度はかなり向上していると言って良いでしょう。その理由の一つは、Maze、REvilなどの各種ランサムウェアグループが、「アフィリエイト」を募集し、他の脅威アクターと協力して一連の攻撃を行っている為だと考えられます。「アフィリエイト」はランサムウェア攻撃において、主に企業ネットワークの偵察、その企業の内部ネットワークへの侵入及び横展開を行います。ランサムウェアグループは開発したランサムウェアを「アフィリエイト」に貸与し、「アフィリエイト」は企業から支払われた身代金のうち6~7割を手に入れます。そして残りの身代金とランサムウェアの貸与に対する費用が、ランサムウェアグループに渡るというわけです。以上の構造によって、サイバー犯罪者間の競争原理や、分業性による効率化・技術の先鋭化等が生じました。それが、今年に数多くのランサムウェア攻撃が発生し、大企業さえもその被害を受けた理由の一つでしょう。

また、ランサムウェアグループの中には、政府と協力関係を築いているものもいます。例えば、Mazeランサムウェアのオペレータにはロシア政府との繋がりが示唆されているようです。ランサムウェアグループがAPTグループと同様に標的を選定し、機密情報を盗み出すために特定の企業を攻撃するというシナリオが存在しうるという事を認識しておく事は、攻撃を予見し、防御に役立てる観点から有用でしょう。

また、明らかになっている限りでも、日本企業の日本、もしくは海外の拠点がランサムウェア攻撃を受けた例がいくつか見られます[17], [18]。被害を一般に公開していない企業も数多くあると思われ、ランサムウェアの増加という世界的な傾向は、日本にも波及していると言えるでしょう。以下は明らかになっている日本におけるランサムウェア攻撃の例です。

- 2020年6月 – Snakeランサムウェアの亜種であるEkansランサムウェアにより、ホンダの日本、米国、EU拠点が攻撃を受ける。

- 2020年8月 – RansomEXXランサムウェアにより、コニカミノルタが攻撃を受ける。この攻撃により、会社のサービスが約一週間停止。

- 2020年8月 – MazeランサムウェアがキャノンUSA関連のインフラを攻撃。

- 2020年11月 – Ragnar Locker ランサムウェアがカプコンを攻撃。この攻撃により、日本、米国、カナダのネットワークから計1TBの情報が窃取され、その後公開された。

2021年予測

- 2020年を通じて、ランサムウェア攻撃が大きな利潤を効率的に生むことが数多くの脅威アクターに知られたため、2021年にもランサムウェア攻撃は増加を続けることが予想される。

- 金銭目的のサイバー犯罪者は特定の国や地域、産業に拘らず、脆弱なネットワークを察知して攻撃を行う。従って、業種・大小問わず、全ての企業が標的となる可能性がある。

- APTグループによる情報窃取活動の一環として、ランサムウェア攻撃が行われる兆候が見られ、その傾向は2021年も継続すると思われる。特に重要社会インフラ企業やそのサプライチェーンについては、ランサムウェアについて追加の注意が必要となる。

- “Double-Extortion”(二重恐喝)がより数多くのランサムウェアグループによって用いられることが予想される。

マルウェア

2020年概観

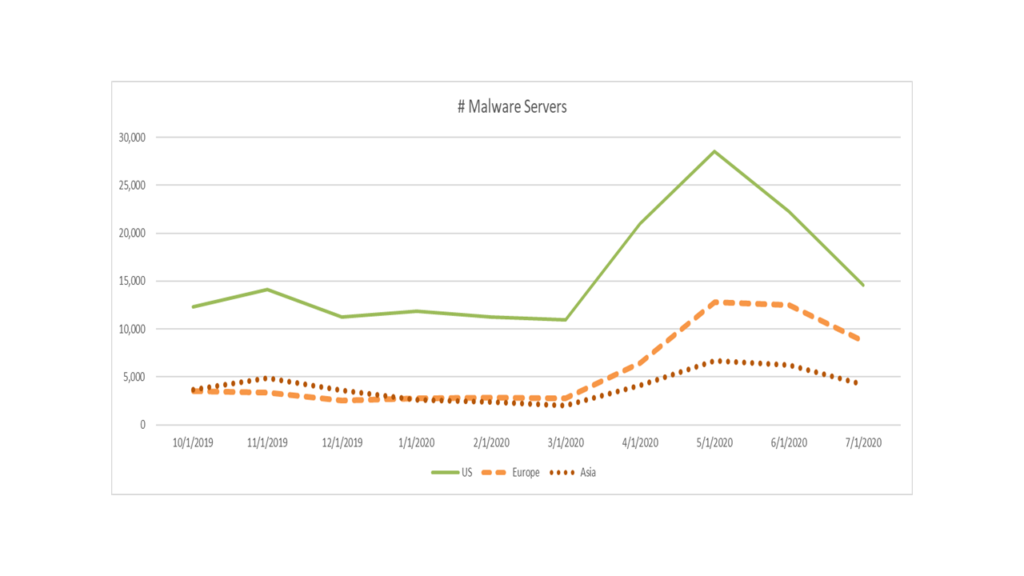

2020年はランサムウェアが話題を席巻したとは言え、その他のマルウェアがその勢いを緩めた訳ではありません。次の図は、サイバー犯罪者らによってフィッシングサイトやマルウェア拡散に用いられているネットワークインフラの数を、米国、アジア、EUの地域別に示したグラフです[1]。これを見ると、アジア地域のネットワークインフラは米国、EU地域のものに比べて悪意ある目的で使われる数が少ないという事がわかります。

[1] BitSight の情報を元に作成

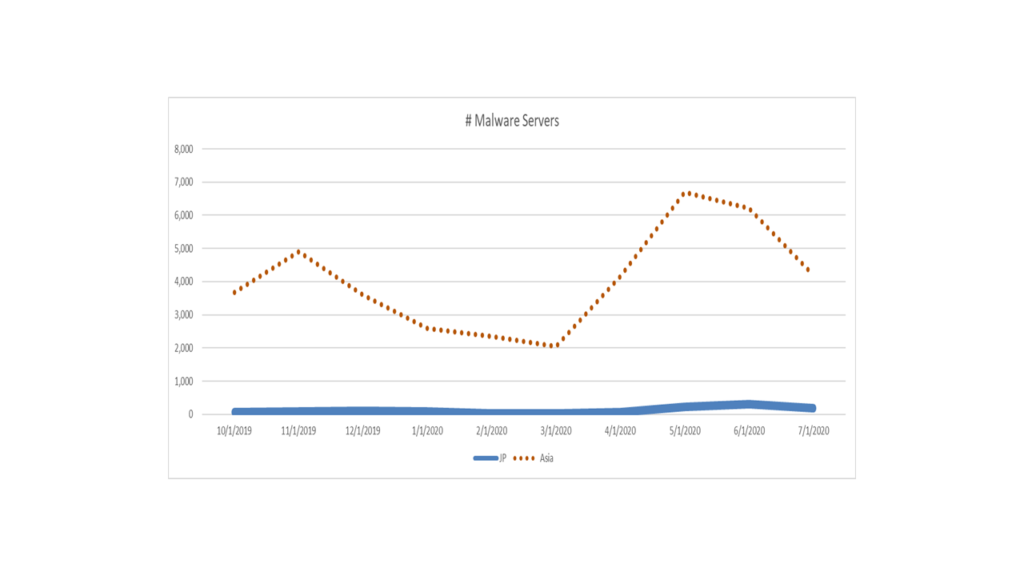

下の図は、アジアと日本の比較です。日本はアジアの中でも最もその様なインフラの少ない国であることがグラフからわかります。

しかし、この事は日本がマルウェア等の被害に会いにくい環境である事を示している訳ではありません。2020年上半期において、日本を対象としたマルウェア攻撃は2019年上半期比20%増加しています[19]。特に、今年最も猛威を奮ったマルウェアはEmotetとTrickBotでしょう[20]。

Emotetは2014年に発見されたマルウェアで、元々は口座情報等を窃取するためのトロイの木馬でした。しかしアップデートを繰り返す中で機能を拡張し、現在では主に追加のマルウェアのローダーやバックドアとして用いられています。

このEmotetですが、2020の2月まで大規模なフィッシングキャンペーンを展開した後、数カ月に渡って活動を停止しました。日本においても同様に、2019年10月から2020年2月までの活動の後、7月中旬まで活動を停止していましたが、近年はその活動が再活発化しています[21]。

もう一つの脅威であるTrickBotは2016年に、こちらも情報窃取型のトロイの木馬として観測されました。このマルウェアは特に、Ryukランサムウェア並びにその後継ランサムウェアContiのローダーとして用いられていることが知られています。Contiは“Double-Extortion”(二重恐喝)を用いるランサムウェアグループであり、2020年を通じて精力的に活動を行っていました。さらに、TrickBotとEmotetはお互いがお互いをインストールしようとすることが知られています。

今年10月、米Microsoftとそのパートナー組織らによって、TrickBotが主にC2として用いているネットワークインフラをテイクダウンする作戦が実行されました。Microsoftはその約一週間後、最大94%のインフラを成功裏に停止させたというレポートを発表しました。しかしその直後から、複数のCTI企業や組織によって、TrickBotの活動が未だ継続していること、ネットワークインフラがその数を新たに増やしていることなどが報告されています。また12月には、英国において企業インフラを用いた大規模なTrickBotのフィッシングキャンペーンが報告されました。これらのことから、TrickBotはMicrosoft等の作戦にもかかわらず、未だ健在であることが伺えます[22]。

2021年予測

- 世界的な潮流に対応して、日本もマルウェア攻撃の数が増加し続けることが予想される。しかし、マルウェア拡散等に用いられるインフラとしては、日本以外の地域がよく用いられ、日本におけるそのようなインフラ数は大きく変化しないと考えられる。

- オリンピック関連企業、並びに重要社会インフラ企業等の標的に対して、フィッシング等によるマルウェア攻撃が増加すると考えられる。その結果として、マルウェア被害企業に対して情報窃取活動やランサムウェア攻撃が行われる可能性がある。

まとめ

日本を標的としたサイバー攻撃を6つのトレンドで解説致しました。2020年の概観から2021年を予測してみましたがいかがだったでしょうか。2021年の予測をまとめます。

COVID-19 関連のフィッシング、詐欺:2021年予測

- シンプルで安価かつ強力な手段として、フィッシングは来年も数多くの脅威アクターによって用いられる。

- 新型コロナウイルスのワクチンについての声明が日本政府によって発表され、広く流布されるに従い、それを利用したフィッシングキャンペーンも増えると予想される。

- 2021年に議論されるだろう主要なニュースやその他トピック等も、フィッシングの「餌」として用いられる。

- それらトピックの具体例としては、オリンピック・パラリンピック関連や、国境や移動等の制限撤廃、コロナウイルスの抗体検査(PCR検査等)などが挙げられる。

医療機関・研究機関等への脅威:2021年予測

- ワクチンの開発が進むにつれ、その情報を欲するAPTグループを始めとした脅威アクターが、日本の医療機関・研究機関や関係する組織を標的に攻撃を行うことが予想される。

- 攻撃者が内部ネットワークへのアクセスを得る方法としては、フィッシングが今後も最も使われる手法であることが予想される。

- APTグループを始めとした政府の支援を受けた脅威アクターが、偽旗作戦としてランサムウェア攻撃を行う傾向がわずかに見られ、来年にはそのような攻撃が増える可能性がある。

オリンピック関連:2021年予測

- 2021年に開催される東京オリンピック・パラリンピックは様々な種類の脅威アクターによって攻撃の標的となることが予想される。

- ロシア選手団へのオリンピック参加禁止措置が解除されていない現状、APT28を始めとしたロシア系APTグループがオリンピックのネットワークインフラ等に対する攻撃を行うことが考えられる。また、来年の地政学的動向によっては北朝鮮や中国のAPTグループも、オリンピックへの攻撃に加わる可能性がある。

- アクティビストやハクティビスト等も、オリンピックという世界の注目が集まる機会を利用して、彼らの主張を広めようとすることが予想される。

- サイバー犯罪者やハクティビストらによって、SNSが彼らの活動に使用される可能性が高い。また、彼らの活動がAPTグループ等によって偽旗として用いられ、さらにそれを利用したフェイク・ニュースキャンペーンなどが行われる可能性がある。

重要社会インフラ企業への攻撃:2021年予測

- 日本において発生した多大な量のデータ流出事件が、主に日本人や日本企業を標的にした更なる攻撃に用いられる可能性が高い。また重要度やミッションクリティカル性のために、大企業や重要社会インフラ企業が標的となり、流出情報を悪用したスピアフィッシング行為などが行われることが予想される。

- 高度なDDoS攻撃やランサムウェアなど、今年大規模に用いられた攻撃が今後も継続すると考えられる。そしてその攻撃の性質により、可用性が求められている重要社会インフラ企業は格好の標的になる可能性がある。また、それらの一見金銭目的に思われるサイバー攻撃が、APTグループ等によって偽旗作戦として行われる可能性がある。

- DDoS攻撃に関しては、高度な能力を持つアクターからハクティビスト等の比較的洗練されていないアクターまで、様々な脅威アクターがサービス中断を引き起こす手段として用いることが予想される。

- オリンピックシーズンにおいては、通常よりもネットワークトラフィック量が増加することが考えられる。従って、ISPやデータセンター、クラウドサービス単位を対象にした大規模なDDoS攻撃が行われた場合、その増加したトラフィック量も相まって想定以上のパケットを処理する必要が生じる。そのような状況がサイバー犯罪者やハクティビストに利用される可能性がある。

ランサムウェア:2021年予測

- 2020年を通じて、ランサムウェア攻撃が大きな利潤を効率的に生むことが数多くの脅威アクターに知られたため、2021年にもランサムウェア攻撃は増加を続けることが予想される。

- 金銭目的のサイバー犯罪者は特定の国や地域、産業に拘らず、脆弱なネットワークを察知して攻撃を行う。従って、業種・大小問わず、全ての企業が標的となる可能性がある。

- APTグループによる情報窃取活動の一環として、ランサムウェア攻撃が行われる兆候が見られ、その傾向は2021年も継続すると思われる。特に重要社会インフラ企業やそのサプライチェーンについては、ランサムウェアについて追加の注意が必要となる。

- “Double-Extortion”(二重恐喝)がより数多くのランサムウェアグループによって用いられることが予想される。

マルウェア:2021年予測

- 世界的な潮流に対応して、日本もマルウェア攻撃の数が増加し続けることが予想される。しかし、マルウェア拡散等に用いられるインフラとしては、日本以外の地域がよく用いられ、日本におけるそのようなインフラ数は大きく変化しないと考えられる。

- オリンピック関連企業、並びに重要社会インフラ企業等の標的に対して、フィッシング等によるマルウェア攻撃が増加すると考えられる。その結果として、マルウェア被害企業に対して情報窃取活動やランサムウェア攻撃が行われる可能性がある。

「日本におけるサイバーリスク2021」リスクアセスメント

以下の表は、2020年のサイバー攻撃関連の状況やトレンドの評価に基づいて算定した、日本における2021年の各サイバー脅威のリスクアセスメントになります。一覧表にしてありますので、全体像を参考にしたい場合に見て頂ければ幸いです。

WhitePaperDownload

これらの2021年の予測をホワイトペーパーとしてPDFファイルで公開しております。レポート原文を確認したい場合には、以下のリンクよりダウンロードしてご覧ください。

参考文献

- This Is Not a Test: APT41 Initiates Global Intrusion Campaign Using Multiple Exploitshttps://www.fireeye.com/blog/threat-research/2020/03/apt41-initiates-global-intrusion-campaign-using-multiple-exploits.html

- Accenture SITREP. Cybersecurity risks related to COVID-19https://www.accenture.com/_acnmedia/PDF-124/Accenture-SITREP-COVID-19-20200428-V8-Final-Edit.pdf

- 武田総務大臣閣議後記者会見の概要https://www.soumu.go.jp/menu_news/kaiken/01koho01_02000957.html

- [更新] 特別定額給付金に関する通知を装うフィッシング (2020/10/19) https://www.antiphishing.jp/news/alert/kyufukin_20201019.html

- APTs and COVID-19: How advanced persistent threats use the coronavirus as a lure. Malwarebytes Threat Intelligence. April 2020https://resources.malwarebytes.com/files/2020/04/200407-MWB-COVID-White-Paper_Final.pdf

- COVID-19 Cyber Threats (Update)https://www.aha.org/system/files/media/file/2020/08/hc3-threat-brief-tlp-white-covid-19-cyber-threats-update-8-13-20.pdf

- Exclusive: Suspected North Korean hackers targeted COVID vaccine maker AstraZeneca – sourceshttps://jp.reuters.com/article/us-healthcare-coronavirus-astrazeneca-no/exclusive-suspected-north-korean-hackers-targeted-covid-vaccine-maker-astrazeneca-sources-idUSKBN2871A2

- Cyberattacks on coronavirus vaccine projects confirmed in Japanhttps://mainichi.jp/english/articles/20201019/p2g/00m/0na/075000c

- UK exposes series of Russian cyber-attacks against Olympic and Paralympic Gameshttps://www.gov.uk/government/news/uk-exposes-series-of-russian-cyber-attacks-against-olympic-and-paralympic-games

- サイバーレスキュー隊(J-CRAT) 活動状況 https://www.ipa.go.jp/files/000083013.pdf

- サイバーレスキュー隊(J-CRAT)活動状況 [2020年度上半期]https://www.ipa.go.jp/files/000086892.pdf

- Japan-Linked Organizations Targeted in Long-Running and Sophisticated Attack Campaignhttps://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/cicada-apt10-japan-espionage

- AWS said it mitigated a 2.3 Tbps DDoS attack, the largest everhttps://www.zdnet.com/article/aws-said-it-mitigated-a-2-3-tbps-ddos-attack-the-largest-ever/

- 弊社が運営する「Peatix(https://peatix.com/)」へのの不正アクセス事象に関するお詫びとお知らせ https://announcement.peatix.com/20201117_ja.pdf

- 【独自】原子力規制委にサイバー攻撃、機密情報を不正閲覧かhttps://www.yomiuri.co.jp/national/20201126-OYT1T50335/

- Ransomware Evolved: Double Extortionhttps://research.checkpoint.com/2020/ransomware-evolved-double-extortion/

- The State of Ransomware in 2020https://www.blackfog.com/the-state-of-ransomware-in-2020/

- The biggest hacks, data breaches of 2020https://www.zdnet.com/article/the-biggest-hacks-data-breaches-of-2020/

- MID-YEAR UPDATE: Cyber threat intelligence for navigating the new business normalhttps://www.sonicwall.com/resources/2020-cyber-threat-report-mid-year-update-pdf

- October 2020’s Most Wanted Malware: Trickbot and Emotet Trojans Are Driving Spike in Ransomware Attackshttps://blog.checkpoint.com/2020/11/06/october-2020s-most-wanted-malware-trickbot-and-emotet-trojans-are-driving-spike-in-ransomware-attacks/

- マルウェア Emotet の感染に繋がるメールの配布活動の再開について (追加情報)https://www.jpcert.or.jp/newsflash/2020072001.html

- Massive Subway UK phishing attack is pushing TrickBot malwarehttps://www.bleepingcomputer.com/news/security/massive-subway-uk-phishing-attack-is-pushing-trickbot-malware/