コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第2回 Matrixでカバレージを確認しよう

本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフレームワーク(マイターアタックフレームワーク)」に興味をもつ方に向けて、自社のセキュリティ対策がATT&CK Matrix上のどの程度をカバーできているのか?を可視化する方法を説明しています。

全3回で構成する予定で、それぞれの回の内容は以下の通りです。

- 第1回 MITRE ATT&CK(マイターアタック)の概要

まずはMITRE ATT&CKの基礎知識をご紹介します。 - 第2回 Matrixでカバレージを確認しよう

MITRE ATT&CK Matrixでセキュリティソリューションのカバレージを確認する方法を説明します。 - 第3回 THXシリーズのカバレージ

弊社のTHXシリーズはNetwork Trafficデータソースを提供できます。これを実際にマップする手順を見ていきます。

では、第2回もよろしくおねがいします。

目次

MITRE ATT&CK(マイターアタック)の関連性

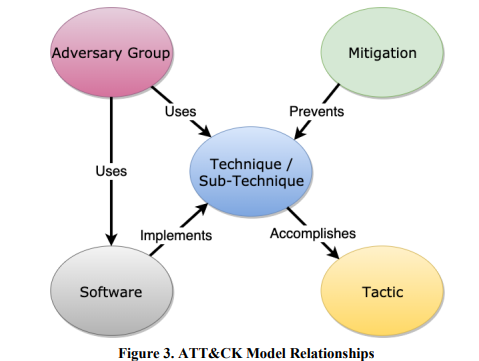

MITRE ATT&CKの「Tactics」「Techniques」「Groups」「Software」そして「Mitigation」の5つは相互に紐づけられています。これらの関係は「MITRE ATT&CK: Design and Philosophy」で次の図のように定義されています。

出典:https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf

この関連性を利用すると、例えば以下のような情報を抽出することができます。

- 自社はある攻撃者から狙われている可能性があるという情報を入手したが、その攻撃者はどのような攻撃を仕掛けてくる可能性が高いのか?

- 実際に自システム内で実装済みのセキュリティは、どのTechniqueに対して効果を発揮するのか?

MITRE ATT&CK Matrixには上記の関連を自動的にマッピングしてくれる機能が存在します。

以下ではその方法について説明します。

Groups、Mitigation、Softwareが対応する

Techniquesの自動マッピング

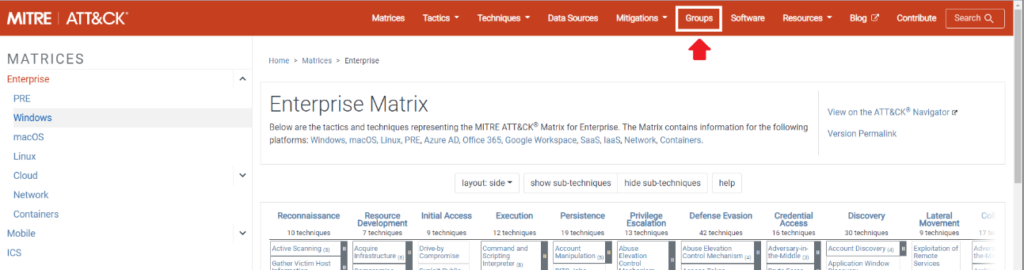

例えば①の場合、MITRE ATT&CKのページ(https://attack.mitre.org/matrices/enterprise/)から「Groups」のメニュータブを開き、特定のグループ名を選択します。

ここでは「APT41」を例に取って説明します。

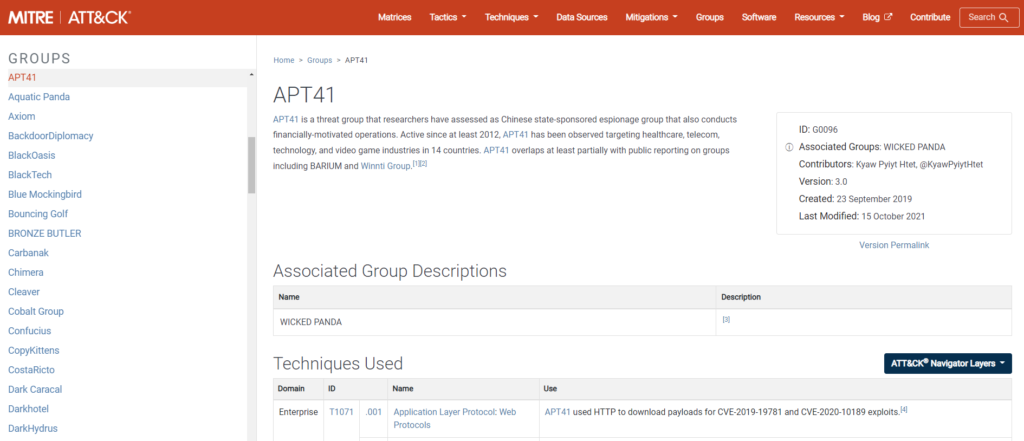

Groupの各情報ページには「Techniques Used」という一覧があります。

この一覧と一緒に

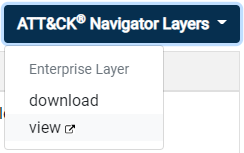

のような、メニューボタンが表示されている場合、このメニューを開いて「view」を選択すると、このGroupが利用するTechniquesがMatrix上に自動でカラーマップされます。

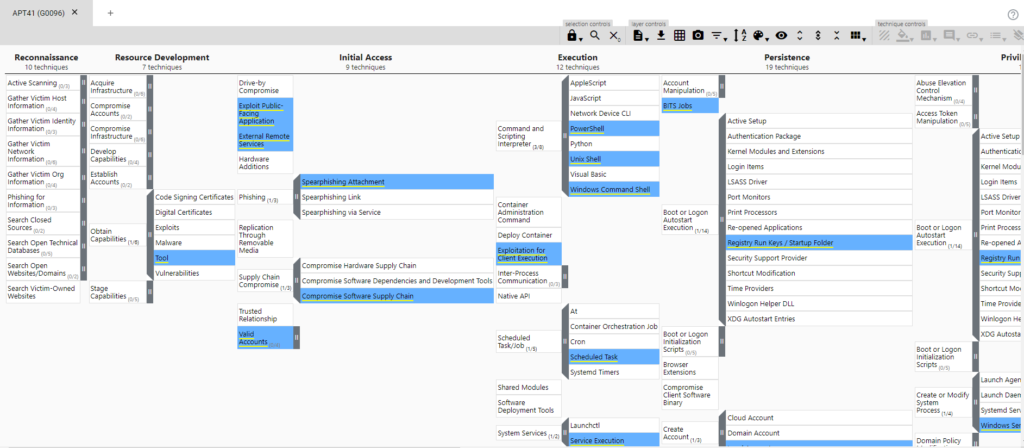

実際にAPT41グループがよく使うTechniquesがカラーマップされたMatrixが以下の図です。

同様に、②については、社内に導入済みのセキュリティソリューションがMitigation一覧のどれに該当するのかを確認し、そのMitigationを開きます。例えば「ネットワークのセグメント化」を実施しているとすると、「Network Segmentation」を開きます。「Techniques Addressed by Mitigation」の一覧の横に、先ほどと同じような

のボタンメニューがあれば、そこからviewを選択することで、そのセキュリティソリューションがどのTechniqueに対して有効なMitigationになっているかをMatrixに自動マップすることが可能です。

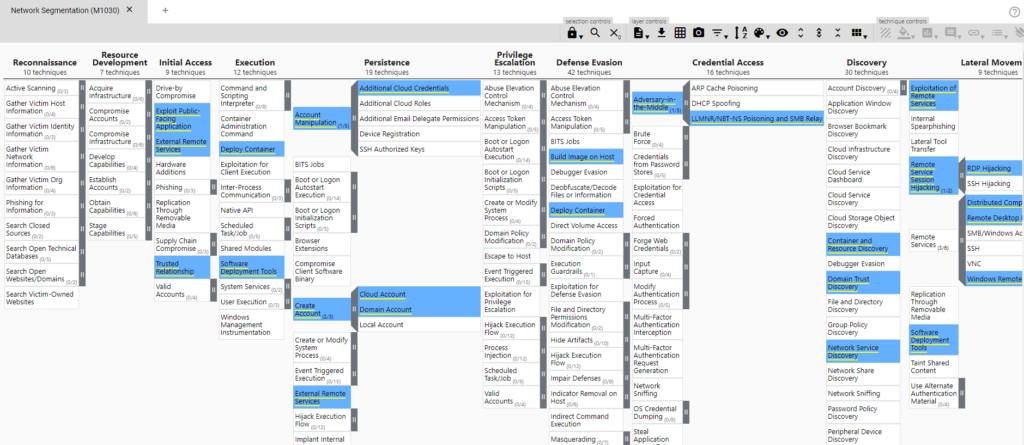

Mitigationとして「Network Segmentation」を実施した場合に効果がある「Techniques」を自動カラーマッピングした例は以下の通りです。

同様のことはSoftwareからも可能です。「図:ATT&CKモデルの関係性」を見ると、Groups、Mitigation、SoftwareからTechniquesへの矢印がこのことを表しているとわかります。

「Data Source」のTechniquesとの関連付け

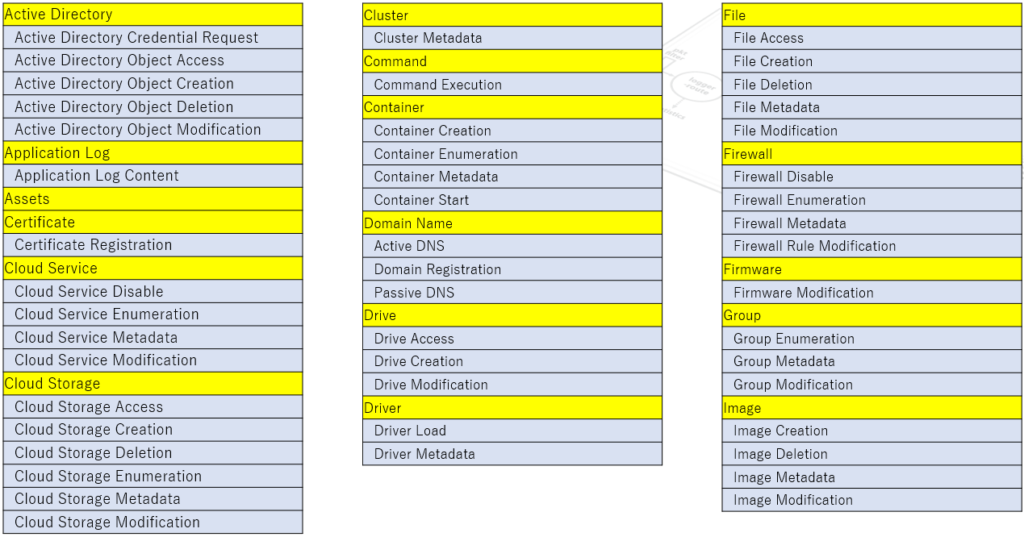

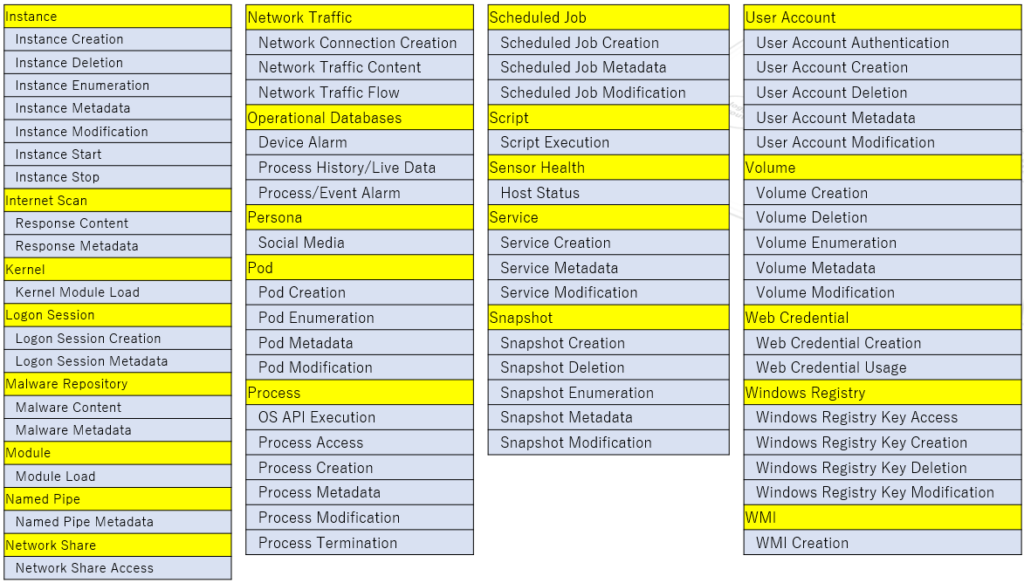

それでは、Data Sourceはどうなっているでしょうか。データソースはこの記事の執筆時点で40のData Sourceとそれらに紐づく112のData Componentで構成されています。以下の図では黄色のマーキングがData Source、灰色がData Componentを示しています。

テリロジーワークスのThreat Hunting支援ソリューションである「THXシリーズ」は、これらのデータソースのうち「Network Traffic」データソースの「Network Traffic Content」コンポーネントと「Network Traffic Flow」コンポーネントをサポートしています。

「Network Traffic」はネットワーク上を流れるデータ(Web, DNS, Mail, Fileなど)のことを意味しており、これに属するコンポーネントとして「Network Connection Creation」「Network Traffic Content」「Network Traffic Flow」の3つがあります。「Network Connection Creation」はWMIオブジェクト操作のログ(filter, consumer, subscription, binding, providerなど)などのことであり、具体例としてはSysmon Event ID 19-21などが相当します。「Network Traffic Content」は、パケットのヘッダおよびペイロードを含むトラフィックデータのことであり、具体例としてはPCAPファイルがあげられます。「Network Traffic Flow」は、パケットデータのサマリー情報(ヘッダ情報およびパケットボリュームなど)のことであり、具体例はNetflowやZeekのログなどです。

【各回のコラムには、下記リンクよりアクセスいただけます。】

- 第1回 MITRE ATT&CK(マイターアタック)の概要

まずはMITRE ATT&CKの基礎知識をご紹介します。 - 第2回 Matrixでカバレージを確認しよう

MITRE ATT&CK Matrixでセキュリティソリューションのカバレージを確認する方法を説明します。 - 第3回 THXシリーズのカバレージ

弊社のTHXシリーズはNetwork Trafficデータソースを提供できます。これを実際にマップする手順を見ていきます。

脅威ハンティング支援ツール「THX」について

THXは株式会社テリロジーワークスが独自に開発する脅威ハンティングツールです。

詳細につきましては、以下のページをご覧ください。